这些背景促成了网络准入控制(NAC,Network Access Control)的出现,借助NAC,网络的管理者可以只允许合法的、值得信任的端点设备(例如PC 、服务器、PDA )接入网络,而不允许其它未授权或已经被感染的设备接入,这一切都依靠了NAC的智能判断机制和强大的联动引擎,从而为管理者大大减轻了人工判断和控制的压力。而从NAC带给用户的功能架构来看,接入控制→入网引导→智能修复则是标准的三步流程,也是用户在选择NAC产品时最看重的三个环节。

今天我们要测评的就是这样一款为管理者完全实现网络NAC化而打造的纯硬件无客户端产品--盈高入网规范管理系统(ASM Admission Standard Management)。

ASM硬件外观

ASM的整体外观采用企业级传统的深灰色设计,搭配醒目的紫色前面板,使其更具现代气息。我们拿到的ASM测试样机机箱高度为1U,拥有4个千兆电口,而实际的ASM设备都配备了6个千兆电口,且高端设备配备了全光的接口,能够适应大规模网络环境的性能需要。在我们截稿时,得知盈高科技已经设计完成并即将推出更具专业特点的设备外观,可见其公司自身的综合设计实力。

ASM的背面板设计非常简洁,仅有一个风扇、一个电源接口和两个开关。此外,ASM4000-CS的机身很重,可见用料十分扎实,且整体做工优异。

环境搭建

为了搭建的模拟的初始网络环境,笔者找来了2台笔记本,若干网线,一台cisco2950交换机,上联到编辑部的局域网。另外,预设好模拟非法接入的笔记本ip地址为192.168.50.64,cisco2950下另一台模拟合法计算机的ip地址是192.168.50.65,2台计算机本属于同一vlan,初始情况下可以互通。

应该说,上述环境中利用cisco2950作为接入层交换机是大部分网络中很常见的一种组网方式。测试开始后,ASM以旁路方式连接交换机,模拟环境中完全不需要另外再安装任何软件或服务器,整个准入的环境搭建,只需要简单的连接网线,以及ASM后台一些简单的参数填写,总共花了不到5分钟,且由于是旁挂安装,用户也不用担心其他串联模式准入产品所可能产生的那种网络速度瓶颈。

接入控制测试

在前言中我们曾提到,未知机器不受管控的随意接入是困扰众多网络管理者的一大难题,那么ASM对这一基本的准入要求是否能完美实现呢?

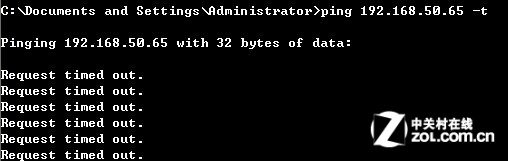

笔者在上述环境中将模拟非法接入的一台笔记本插上网线,发现已经无法获取到网络中的任何资源,包括原来处于同一vlan的另一台笔记本也无法访问,进行ping测试也更验证了我们的这个结论。

在开启ping探测的5分钟内,所有探测包均无法回馈,控制力度十分稳定。这就表明ASM对于外来非授权设备能够迅速阻断,从而确保网络中的其他终端不被未知的风险或威胁所影响,这也是众多管理者对与准入控制的基本要求。

但是,由于一些客观因素制约,国内的网络往往并不规范,各种组网方式和设备型号也千变万化,ASM对于不那么规范的网络能否依然实现有效管理呢?为了进一步验证ASM对于复杂网络的兼容性,笔者又从仓库中搬出了其他各种品牌的交换机,如H3C、锐捷、华为,还有好奇的同事不知从哪里找来了一台老旧的港湾交换机。测试结果,ASM表现依然强劲,在各种品牌的交换机环境下,外来接入的计算机均无法获得网络中的任意资源。

最后,最严苛的考验到了,笔者亮出了家底,一台十年前风靡一时的hub!

一台tp-link的hub

把hub接入到交换机上,再把终端接到hub上,结果如何呢?这样的环境在国内许多建设较早的网络中是一个遗留下来的无法根除的问题,如果不能解决hub接入的管理,那么这个NAC产品就不是一个适合中国国情的好产品。

测试结果让我们很满意,ASM提供了比我们想象的更全面的解决方案,既可以阻止hub下所有的计算机入网,也能够针对hub下单台的未知计算机进行隔离而其他计算机正常入网,另外,我们在ASM的后台还能够看到hub报警!网络管理者们甚至能够使用ASM来规范自己的网络结构,杜绝掉私接hub的行为,这也算是ASM为运维人员提供的一个小cookie。

完成了上面的多项测试后,笔者深深感觉到,ASM的表现确实已经能够征服国内几乎所有的网络环境了。P.S在ASM的宣传资料上,笔者还看到了能够支持NAT环境这一条,可见ASM确实在给用户提供网络环境的完美兼容性上下足了功夫。

抓包测试

笔者曾经接触和测试过其他一些品牌的准入控制产品,均有一个共同的特点,就是采用软件形式安装在另外提供的一台服务器上,同时对于非法的未知设备接入所实现的控制极其不稳定,进行ping探测会发现有时断时续的现象,采用sniffer软件抓包则发现接入设备收到了大量的arp报文,由于被arp欺骗包修改了自身的arp表,从而变相实现了阻断入网的功能。这类arp欺骗的技术会极大地消耗网络资源,并且容易被某些安全软件过滤而无法实现准入管理,因此在国内出现了一段时间后就迅速被其他更先进的技术所取代。那么ASM是否会发出arp欺骗包实现准入控制呢?

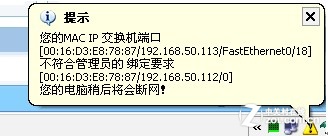

笔者同样采用sniffer软件进行了抓包测试,arp包通信一切正常,这说明ASM是通过跟交换机联动,对端口进行了相关的控制,而并不是采用过时的arp技术,这也符合国际领先准入厂商如cisco提出的与基础架构进行联动控制的准入做法。

入网引导测试

目前国内许多网络管理者都选购了基于802.1x技术的准入产品,而这类产品一般都要求网络中的所有用户在入网时必须安装认证客户端,这对于一个有上千台设备,或者地理位置十分分散的网络而言是一个巨大的工作量,因此众多的客户也在寻找802.1x的替代品,希望能够既不需要安装客户端,又实现认证,同时确保设备的安全性。那么,ASM能够实现这样鱼与熊掌兼得的好事吗?

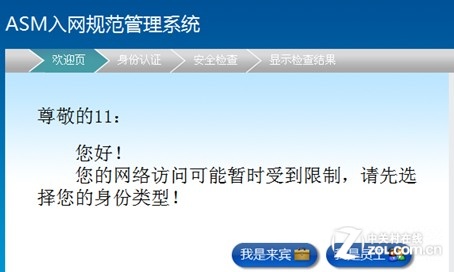

笔者在模拟为非法接入的电脑上打开了浏览器,在访问编辑部的一台服务器时,页面自动跳转到了ASM的管理页面,开始引导我们入网。

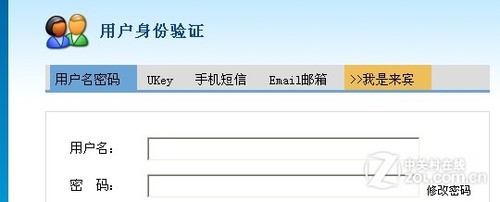

界面十分友好,笔者选择"我是员工"后,进入到身份认证页面。

编辑部里有一台邮件服务器,因此笔者预先配置了采用Email邮箱进行认证,这样就迅速与网络中的已有系统实现了联动,完全减免了管理员新建账号口令的麻烦。可以说,ASM迅速结合网络中已有系统或设备的能力贯穿了整个测试过程,让人赞叹。

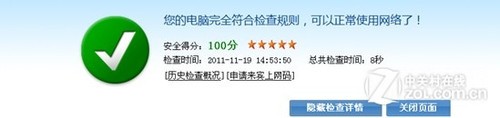

认证通过后,接入计算机在IE页面上获得了安全性检查,并展示出了最终的安全性。

所有的入网流程都是在IE页面上完成的,只要终端得到授权(账号口令)且安全性合规,整个入网过程不超过10秒,且完全不需要另外安装庞大的客户端软件,也不需要其他的专业配置,十分方便。这也显示了ASM优秀的弹性化管理--对于非法闯入者十分无情地阻断,对于合法用户则快速友好地引导其进入资源,从此网络管理者再不用频繁地楼上楼下安装入网客户端了。

完成上述测试后,笔者又尝试着初始化环境,并在浏览器中输入同网段另一台计算机的ip 192.168.50.65,居然也能够跳转到管理页面,这使我们感到很好奇。因为ASM并不是部署在网关位置的安全设备,旁挂设备要实现入网引导对于技术的要求是很高的,而要在未知终端访问同网段的其他终端时也能够实现阻断和页面重定向引导,则需要把引擎做到接入层交换机的端口级别,这在准入产品中是很少见到的,控制力度也是所有准入级别中最高的,因此实现的难度也很大。我们因此特别咨询了盈高科技的产品经理,被告知这项技术已经申请了国家专利,可见这的确是不同于802.1x技术的一种十分独特的端口级解决方案。

修复测试

在整个NAC准入控制体系中,对于存在安全漏洞的机器进行修复也是很重要的一环,如果要依赖网络管理员到现场对每一台存在问题的机器进行修复,那么就又回到了前文中楼上楼下安装客户端的窘境中,这样的NAC一定无法适应大规模网络。对于这一点,ASM又是怎样做的呢?

笔者实验了对自己的机器进行补丁规范检查,果然发现了没有更新的补丁漏洞,对此ASM直接在浏览器页面给出了提示:

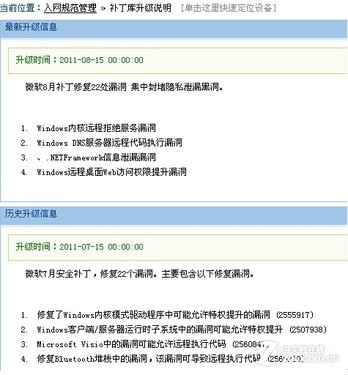

由于预先进行了配置,此时ASM自动开始在后台对笔者的机器进行补丁更新,对笔者完全没有打扰。最为关键的是,笔者所在的网络中并没有补丁服务器,可见ASM自身就担当起了补丁服务器的重任,进入后台,果然看到了专业的补丁列表:

笔者又测试了杀毒软件检查和其他一些检查项,ASM均能够对这些不合规项进行自动修复,笔者几个同事一直在裸奔的机器刚好借这个机会自动安装好了杀毒软件。

而设备入网后,如果产生了违反规范项的操作,ASM系统仍将实时进行探测并及时提示用户,并作出相关的处理:

在盈高科技提供给我们的操作手册中,总共提到了多达24项各种不同安全级别的安全检查规范项,相信这一定能够充分满足管理者对不同操作系统、不同部门的管理需要。

逃生测试

笔者几年前就职的公司,曾经部署过一套基于802.1x方案的准入系统,当时由于资金原因只买了一台准入设备,某日上班时突然全公司都发现无法上网了,计算机连ip地址都获取不到,最后查明原因才发现是因为准入设备在半夜宕机了,这样一来所有早晨开机的计算机都无法完成入网认证,结果酿成了这起事故。

这其实也是许多用户在选择准入产品时必须面临的问题,大的机构由于资金充裕,可以选用多台互为主备实现冗余,但小型用户如果由于投入有限,难道就一定要因噎废食,暂时不考虑准入吗?

由于之前对于ASM的专利技术十分感兴趣,因此我们也把疑问指向了ASM的逃生测试,毕竟国内的中小型用户并不在少数,甚至占到很大的比例,那么ASM是否能给这些只想购买单台准入设备的用户提供一个可以让人安心的解决方案?

我们直接掐断了ASM设备的电源。

所有在线的终端,一切正常,网络没有中断,ping测试也没有丢包;

新设备接入网线,自动跳过了认证的流程,无网络中断。

ASM对用户各种细节层面的周全考虑确实体现了其高人一筹的专业度。

其他功能

在盈高科技提供给我们的操作手册中,还提到了其他各种丰富实用的功能,包括来宾管理、移动设备管理、认证信息同步、多规范策略、大规模级联、违规设备定位等,由于时间限制,也限于编辑部环境,笔者无法进行一一测试,有兴趣的用户可以在拿到ASM设备后自行验证。

总结

本次测试中,ASM针对网络边界端口级的准入控制力度、无客户端一体化快速入网引导、智能便捷的修复引擎、精准的设备定位、对于各种复杂网络环境的支持以及强大的报表管理模块都给我们留下的十分深刻的印象,另外,只需短短几分钟就可部署完毕的简易度也让笔者感叹硬件化准入的高效与专业。当然,产品的好坏,最终还是要用户说了算,盈高科技面向广大的网络管理者正开展30天免费试用的活动,还有相关的安全专家根据用户的网络给出整体安全架构的解决方案,亲,您还在等什么,赶快联系并体验下这款优秀专业的网络准入控制产品吧!

焕新出发 锐捷网络战略全面升级

焕新出发 锐捷网络战略全面升级 锐捷+腾讯“威胁情报”战略合作发布会

锐捷+腾讯“威胁情报”战略合作发布会 2022年中小企业精选产品/方案评选

2022年中小企业精选产品/方案评选 2021年华为全场景智慧生活新品发布会

2021年华为全场景智慧生活新品发布会