最近,一篇《一夜之间全世界Wi-Fi都不安全了,你该怎么办》的文章引发很多人对WPA2的讨论。不仅如此,比利时研究人员也表示:WPA2安全加密协议已经被破解。

简单来说,也就是你能连接到的绝大多数Wi-Fi已经不安全,甚至通过自家路由器的Wi-Fi上网,也有可能被盗号!

事实真是如此?Wi-Fi安全真有如此可怕?其实并非如此。信锐技术对此次漏洞的潜在影响高度重视,并在第一时间对该事件作出回应。

WPA2为当前使用范围最广的Wi-Fi网络保护协议。近期,WPA2协议被发现存在一项安全漏洞。身处目标Wi-Fi信号范围内的攻击者能够利用密钥重装攻击(Key Reinstallation Attacks)来达到窃取数据的目的。

从公布的漏洞分析,攻击主要影响WPA/WPA2协议的客户端(无线终端),攻击者通过诱导客户端密钥重装而达到重放数据包、解密数据包与篡改数据包,实现窃听无线终端数据与注入。

综上,需要广大用户及时关注各无线终端的官方补丁与新版本,及时进行更新。尤其是Linux终端和Android6.0以上版本手机终端较容易攻击,应尽快更新。而对于Windows终端与iOS系统终端,目前已知新版本并不易被攻击。

攻击原理是怎样的?

具体细节请关注原始的技术论文,这里我们通俗一点来解释。

攻击者主要通过3种方式进行攻击。

1、重放密钥交换四次握手协议的第三次握手信息重装密钥

2、重放802.11RFT漫游的关联帧重装密钥

3、重放组密钥更新报文重装密钥

下面我们详细分析以上三种攻击的原理以及分别所造成的影响。

攻击方式一:重放秘钥交换四次握手协议的第三次握手信息

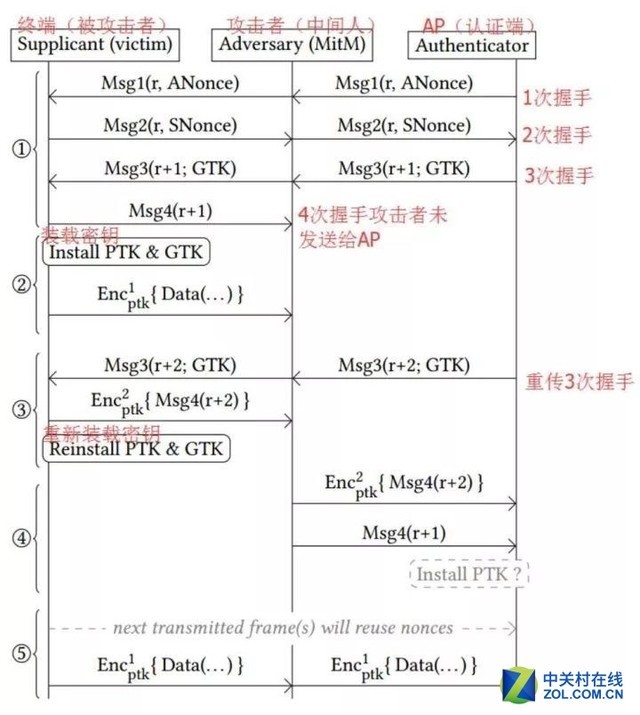

一句话概括为:攻击者利用WPA2协议层中的握手逻辑缺陷,多次重传握手过程中的handshake message3 重装密钥,导致重置随机数和计数器,从而获取数据,达到攻击目的。

接下来再补充解释下:当一个Wi-Fi终端连接使用WPA2加密的无线网络时,终端会和AP进行4次握手来生成一个用来加密的sessionkey.客户端在收到handshake message3(第三个握手信息)时,会安装这个key,但是协议允许重传,所以客户端可能会收到多个handshake message3(有可能是伪造的),每次收到 handshake message3,客户端就会重装 session key与AP同步,并因此重置增量发送分组号(随机数)和计数器,攻击者能够通过收集并重播四次握手中的消息3来重演上述重传操作。如此一来,即可强制重复使用随机数,而达到攻击目的--具体包括重播数据包、加密/解密数据包以及伪造数据包。

(图片来自于 Mathy Vanhoef 的论文)